-

Liczba zawartości

3637 -

Rejestracja

-

Ostatnia wizyta

-

Wygrane w rankingu

57

Odpowiedzi dodane przez wilk

-

-

I tak każdy przecież wie, że lądowanie sfingowano. :P (obejrzyjcie „Koziorożec 1” ;-))

-

Brakuje najważniejszej informacji — z kim takim się związał. Czyżby jacyś scjentolodzy…?

-

Prawdopodobnie piszesz o tych niedawnych lukach w procesorach (Spectre/Meltdown lub parę tygodni później odkrytych kolejnych). Nie, to nie miało związku z łamaniem szyfru, a możliwością odzyskania kluczy szyfrujących z pamięci przez nieuprawniony złośliwy proces. Niemniej same procesory można także podsłuchiwać analizując np. pobór mocy lub emisje elektromagnetyczne. To tzw. side-channel attack. Niektóre algorytmy mogą bronić się poprzez wykonywanie nieprzydatnych operacji zaciemniając pobór/emisję lub ujednorodniając potoki przetwarzania danych.

PS. Pominę milczeniem bezprzewodowe klawiatury.

PS2. Przestań pisać kolorkami. :>

-

1

1

-

-

Przykro mi, starałem się pomóc, ale nie udaje mi się nic takiego odnaleźć, ani za pomocą forumowej wyszukiwarki, ani ze strony głównej (ta niestety nie działa zbyt dobrze). Najbliżej powiązane tematy to:

http://forum.kopalniawiedzy.pl/topic/26301-zaskakująca-zmiana-demograficzna-w-szwecji/

http://forum.kopalniawiedzy.pl/topic/12907-preferowanie-synów-problemy-demograficzne/

Możesz przejrzeć także:

http://kopalniawiedzy.pl/rownosc-plci-studia-kierunki-scisle-STEM,27776

PS. No offence, ale polecam zmienić koleżankę. Szkoda nerwów, czasu i życia na naziekowegefeministki.

-

1

1

-

-

Tylko to już wymagałoby takiego ciśnienia akustycznego, że wywiałoby wszystkie komputery przez okna z biura i zdzierało spódniczki pań sekretarek. Rozmiar subwooferów musiałby być tak wielki, że ja pierdzielę.

Z kolei strzelanie czymś w rodzaju LRAD-u też byłoby zauważalne… To już lepiej wykonywać ataki dźwiękowe na jakieś upierdliwe call-center z ankieterami (słuchawki).

Z kolei strzelanie czymś w rodzaju LRAD-u też byłoby zauważalne… To już lepiej wykonywać ataki dźwiękowe na jakieś upierdliwe call-center z ankieterami (słuchawki).

-

Nijak. W SSD nie masz przecież mechanicznych części. Trudno więc wzbudzić tam jakąkolwiek głowicę i doprowadzić do uszkodzenia nośnika. Teoretyzować można wokół ataku dźwiękowego, który powodowałby jakieś drgania i rozłączanie się kabli w komputerze czy połączeń w slotach, ale jest to już czysta abstrakcja i zupełnie niepraktyczne. Prościej już komuś zalać laptopa lub podpiąć USB-killer. Oba te sposoby jednak wymagają bezpośredniej ingerencji i pozostawiłyby ślad.

Na SSD masz z kolei innego rodzaju ataki, ale wymagają one infekcji — szkodnik powodujący ciągły zapis i zużycie warstwy izolatora w komórkach, bądź uszkodzenie firmware.

-

W dniu 22.06.2018 o 22:54, thikim napisał:Każdy z Was ma jednak świadomość jak mniemam że w tych szyfrach łatwo można (w wersjach programowych) zwiększać długość klucza szyfrującego do wielkości która nie jest w żaden sposób dziś łamalna.

[...]

Złamiesz szyfr 256 bitowy? Nie ma wielkiego problemu - można zrobić 1024 bitowy. Który można nazwać już inaczej ale zasady pozostają podobne.

Przykro mi, ale nie masz zielonego pojęcia jak działają te algorytmy. To znaczy wiesz, że są jakieś konkretnie nazwane i że używa się tego do szyfrowania i tyle.

W dniu 22.06.2018 o 22:54, thikim napisał:A może jeszcze i terrorystów znasz przed narodzeniem? Zanim wymienią pierwszą wiadomość?

Po takim kontrargumencie trudno cokolwiek sensownego już odpisać. Astro wszedł Ci za mocno.

-

Ale co się napili za te 4 bańki, to ich.

-

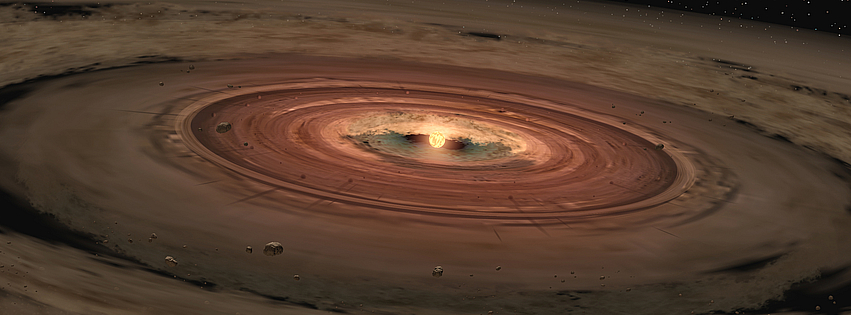

Tia, jak pamiętam Google kiedyś dało bana na reklamy za ten lub podobny obrazek.

Szkoda, że miniaturki nie osadzają się w artykułach na forum.

Szkoda, że miniaturki nie osadzają się w artykułach na forum.

-

W dniu 18.06.2018 o 16:21, KopalniaWiedzy.pl napisał:testowano 30 osób mówiących językiem Jahai i 30 Holendrów

Delikatnie mówiąc — bardzo skromnie, jak na wysnuwane tezy.

-

A gdzie tu „niszczenie”?

-

Tyle że różnica tutaj jest taka, iż możesz przeanalizować sobie kod, skompilować i zobaczyć czy wyjdzie to samo. Sam pomysł ciekawy. Podobne wykorzystanie urządzeń mobilnych (choć w niecnych celach) przewinęło się w paru filmach.

-

Jeśli dobrze pamiętam, to teorię ze sprzętem odrzucili. Byli to różni producenci, bez związku między przypadkami, a analiza nic niezwykłego nie wykazała (w urządzeniach, bo mógł ktoś przejąć nad nimi kontrolę).

Wygląda tak, jakby ktoś wymontował np. klistron z mikrofali, opakował w kierunkową tubę i celował po oknach. (filmik mądrych inaczej rusków tak robiących był na YT lata temu)

-

Problemem może być liczebność (obecnie przeszło 30 tys. osobników, choć jak czytałem dawniej sięgała 100 tys.) lub metody połowowe, które zmuszają do ataków na sieci.

-

20 godzin temu, thikim napisał:Bardzo chętnie zapoznam się z łamaniem informacji przez wilka zaszyfrowanych przy pomocy:

Google nie boli, poszukaj sobie. DES/3DES od lat są nieużywane w poważniejszych zastosowaniach (ok. 2006-7). DES-a łamiesz w kilka godzin max. Są ataki, które w sposób praktyczny zmniejszają efektywną liczbę rund algorytmu, ataki kolizyjne. Co do 3DES/Blowfisha poczytaj np. o atakach urodzinowych czy Sweet32. Zresztą Blowfisha sam Schneier od dawna odradza. IDEA została złamana jakieś 6 lat temu. Poczytaj o atakach różnicowych, side-channel, podatności na analizę szumu em czy poboru mocy, słabych kluczach i in. Część z ataków pozwala odzyskać klucze. Tego jest naprawdę masa.

20 godzin temu, thikim napisał:Ale widzisz problem z tym że to trzeba mieć ustalone przed transmisją a nie po? Czy nie widzisz?

Ale ile lat/miesięcy chcesz ustalać adresy przypisane do ambasad, polityków, dyplomatów? Takie rzeczy są robione w pierwszej kolejności. Czyżbyś chciał powiedzieć, że NSA podsłuchuje dla zabawy i tak naprawdę nic z tego nie rozumie?

-

Co sądzicie o obecnej nadmorskiej sytuacji? Jakieś bydle już siódmą fokę w bestialski sposób zabił (policja oczywiście bezradna od czasów PRL, bo za to złotych blach nie będzie). Z jednej strony problem ze zwyrodnialcem, z drugiej zaś nie ma co się oszukiwać, ale foka to drapieżnik i ma wpływ na połowy. A problem ten był podnoszony już od pewnego czasu i ignorowany.

-

2 godziny temu, thikim napisał:Nowe są nie do złamania poprzez bezpośrednie ataki.

To sporo nie wiesz.

Zależy co masz na myśli pisząc „starych”. Średniowiecznych?

2 godziny temu, thikim napisał:

Zależy co masz na myśli pisząc „starych”. Średniowiecznych?

2 godziny temu, thikim napisał:Nikt nie będzie zapisywał pełnych informacji z ruchu - bo jest tego zwyczajnie za dużo

A co służby obchodzi, że Kowalski wrzuca żarcie na fejsika? W Internecie nie ma anonimowości. Nie jest niemożliwym ustalenie kto gdzie się łączy, więc wystarczy zbierać tylko interesujące transmisje.

-

Ale tego, Huawei jest chiński.

-

Dokładnie, Echelon to tylko jeden z elementów całego puzzle. Ten akurat słucha fal w eterze, sam nic nie odszyfrowuje, tym zajmują się systemy w NSA/GCHQ. Tych systemów jest od groma i to nie tylko domena rządów, ale też całego sektora prywatnego.

-

Większość, to nie cały. Z artykułów z ub. roku wynika, że było to ledwie ok. 50%. „After taking 20 years to get to 40 percent encrypted page loads, it's incredible that the web jumped to 50 percent in just one year, ” (wiadomo z czyjego powodu) Poza tym szyfrowanie na nic się nie zda, jeśli okaże się, że od 10 lat istniał problem z jakąś implementacją, z generatorem prng, jest atak osłabiający lub z samym algorytmem. Z szyfrowaniem jest taki problem, że jest silne, dopóki już nie jest. Pomimo iż spora część ruchu wciąż nie jest szyfrowana, to nic nie stoi na przeszkodzie, by służby po prostu podsłuchiwały i spisywały do notesika zera i jedynki. :> Po prostu na później, gdy odszyfrowanie np. 2048/256 bitów będzie trwało parę godzin (i pomijam nawet PFS). Ruch w sieci mimo, iż jest szyfrowany, to nie jest anonimowy, więc wiadomo kogo nasłuchiwać.

-

1

1

-

-

1 kwietnia już był…

-

Ciekawe czy jest terapia dla uzależnionych od bycia uzależnionym.

-

Wysoka agresja, obniżona potrzeba snu, obniżony próg bólu, pełna lojalność, zerowa moralność. Fakt, użyłem tam nawiązania do bezwolnych żołnierzy, zaś obecne pole walki bardziej idzie w stronę taktycznych uderzeń i szybkich operacji. Do czystych akcji nadają się precyzyjni terminatorzy, a do innych tacy właśnie opisani berserkerzy.

-

No niestety nie zachowały się żadne nagrania z tamtych czasów.

Amerykański astronauta Buzz Aldrin pozywa dwoje swoich dzieci i byłą menedżerkę

w Ciekawostki

Napisano